CYBERSÄKERHETSNYTT

SOC 2-Krav SOC 2-krav – detta behöver organisationer uppfylla SOC 2 är idag en av de mest etablerade standarderna för att visa att en tjänsteorganisation arbetar strukturerat med informationssäkerhet, riskhantering och interna kontroller. Men vilka krav ställs egentligen för att uppnå SOC 2-compliance – och vad behöver organisationer konkret ha på plats? Vad innebär SOC […]

Mognadsmodeller och kontinuerlig förbättring i informationssäkerhet Informationssäkerhet är inte ett projekt, det är en resa. För att veta var man står och hur man rör sig framåt behövs både mätning och förbättring. Mognadsmodeller gör det möjligt att bedöma nuläget, sätta mål och skapa ett säkerhetsarbete som utvecklas över tid. Varför mognad är viktigare än perfektion […]

SOC 2-rapport SOC 2-rapport: format, struktur och vad kunder tittar på SOC 2-rapporten är slutresultatet av hela SOC 2-processen. Den fungerar som ett officiellt intyg från en oberoende revisionspartner om att era kontroller är korrekt utformade – och för Type II även att de fungerar effektivt över tid. Men vad innehåller en SOC 2-rapport? Hur […]

Trust Services Criteria En tydlig genomgång av Trust Services Criteria En av de viktigaste delarna i en SOC 2-rapport är hur organisationen arbetar med sina interna kontroller. Dessa kontroller bedöms mot Trust Services Criteria, ett ramverk som definierar vad som krävs för att säkerställa säkerhet, driftsäkerhet och ansvarsfull hantering av data. Vad är Trust Services […]

SOC 2 Type II-rapporten SOC 2 Type II-rapporten: Innehåll, krav och tidslinje SOC 2 Type II är idag den mest efterfrågade formen av SOC-rapport. Den visar inte bara hur organisationens kontroller är utformade, utan också att de fungerar effektivt över tid. För kunder, partners och upphandlande organisationer är detta ofta det tydligaste beviset på att […]

SOC 2 Type I vs Type II – vad är skillnaden? För många organisationer som ska genomgå en SOC 2-granskning är en av de första frågorna: “Ska vi välja Type I eller Type II – och vad innebär egentligen skillnaden?” Båda rapporttyperna bygger på samma ramverk, Trust Services Criteria, men de används för olika syften […]

SOC 2 compliance – processen steg för steg Att uppnå SOC 2-compliance är för många organisationer ett viktigt steg i att bygga kundförtroende, stärka interna processer och möta krav från marknaden. Men vad innebär SOC 2-efterlevnad i praktiken och hur ser processen ut från start till färdig rapport? Vad innebär SOC 2-compliance? SOC 2-compliance innebär […]

SOC 2: En guide för beslutsfattare Att bygga kundförtroende handlar i dag lika mycket om processer och kontroller som om teknik. För organisationer som levererar tjänster där känslig information hanteras, exempelvis SaaS, molntjänster eller outsourcinglösningar har SOC 2 blivit en central standard för att visa transparens, robusthet och mognad i arbetet med informationssäkerhet. Vad är […]

CIS Controls – konkreta åtgärder för att stärka din cyberhygien Många organisationer vet att de behöver stärka sin cybersäkerhet, men inte alltid var de ska börja. CIS Controls erbjuder svaret: ett tydligt och prioriterat ramverk med praktiska åtgärder som gör skillnad på riktigt. Det är den digitala motsvarigheten till god hygien, enkla rutiner som förebygger […]

Vad är SOC 1-rapport och när behöver man det? SOC 1 är en revisionsrapport som visar att din organisation har intern kontroll över finansiella processer. Men vad innebär SOC 1, när den används och hur den skiljer sig från SOC 2? Vad är SOC 1? SOC 1 (System and Organization Controls 1) är en internationellt […]

Vad är skillnaden mellan SOC 1 / ISAE 3402 och SOC 2 / ISAE 3000? Vad är skillnaden mellan SOC 1 / ISAE 3402 och SOC 2 / ISAE 3000 och vilken rapport är rätt för ditt företag? SOC 1 / ISAE 3402 och SOC 2 / ISAE 3000 används för olika typer av revision. […]

Därför är SOC 2-certifiering nyckeln till kundernas förtroende Förtroende, den nya valutan i digitala affärer I en tid där nästan alla tjänster är digitala har förtroende blivit viktigare än pris. Kunder väljer inte bara leverantörer för deras produkter eller funktioner, de väljer de företag de kan lita på. Och det är precis här SOC 2 […]

Vad är NIST Cybersecurity Framework 2.0? NIST Cybersecurity Framework (CSF) har länge varit en av världens mest använda modeller för att strukturera cybersäkerhet. När version 2.0 lanserades 2024 tog ramverket ett stort steg framåt, med tydligare fokus på styrning, riskhantering och leverantörskedjor. Men vad innebär förändringen i praktiken, och hur kan den hjälpa din organisation […]

Så förbereder du organisationen för en SOC 2-granskning – steg för steg Varför är förberedelsen avgörande? En SOC 2-granskning handlar inte bara om teknik, den handlar om struktur, kultur och dokumentation. Företag som lyckas bäst är de som planerar tidigt och bygger upp en intern förståelse för vad revisionen innebär. Att förbereda sig rätt gör […]

Från ramverk till kultur – att omsätta teori i verklighet Ett säkerhetsramverk ger struktur, styrning och riktning. Men utan människor som följer det, lever det inte. För att skapa verklig trygghet krävs mer än policyer och processer, det krävs en säkerhetskultur som gör att medarbetare tänker, agerar och samarbetar säkert i vardagen. Ramverket är grunden […]

Vad är skillnaden mellan SOC 2 och ISAE 3000? SOC 2 och ISAE 3000 används för att visa att företag hanterar data säkert och följer etablerade standarder. Vad är skillnaderna, likheterna och vilken rapport som passar bäst? Allt fler kunder och uppdragsgivare kräver bevis på informationssäkerhet och intern kontroll. Det räcker inte längre att säga […]

Vad är SOC 2 och varför är det viktigt? Vad är SOC 2 och varför är det viktigt? SOC 2 är en standard för att granska och bekräfta företagets informationssäkerhet. Vad innebär SOC 2, vem behöver det och hur stärker de kundförtroendet? Vad är SOC 2? SOC 2 (System and Organization Controls) är en internationellt […]

IAM – grunderna i Identity and Access Management Företag använder i dag fler system och digitala tjänster än någonsin tidigare. Medarbetare loggar in i mejl, molnplattformar, CRM-system och specialiserade applikationer, ofta både från kontoret och på distans. Detta skapar en utmaning: hur ser man till att rätt person har rätt åtkomst, vid rätt tidpunkt, utan […]

Bästa sättet att skydda dina lösenord hemma I dag använder de flesta av oss fler digitala tjänster än vi kan räkna. E-post, sociala medier, nätbanken, streaming och nätshopping kräver alla egna konton. Problemet är att många fortfarande återanvänder lösenord eller väljer enkla varianter som är lätta att gissa. Konsekvensen? Om ett enda konto blir hackat […]

De tre hörnstenarna i informationssäkerhet: Konfidentialitet, Riktighet och Tillgänglighet Informationssäkerhet handlar inte bara om teknik, det handlar om förtroende. För att skapa det krävs en tydlig struktur som säkerställer att information hanteras på ett tryggt, korrekt och tillgängligt sätt. Kärnan i detta arbete utgörs av tre grundprinciper: konfidentialitet, riktighet och tillgänglighet – tillsammans kallade CIA-triaden. […]

5 vanliga misstag företag gör med IAM – och hur du undviker dem Identity and Access Management (IAM) är en grundpelare i modern cybersäkerhet. Genom att hantera digitala identiteter och kontrollera åtkomst kan företag skydda känslig information, minska risken för intrång och leva upp till regelverk som ISO 27001, NIS2 och GDPR. Men trots fördelarna […]

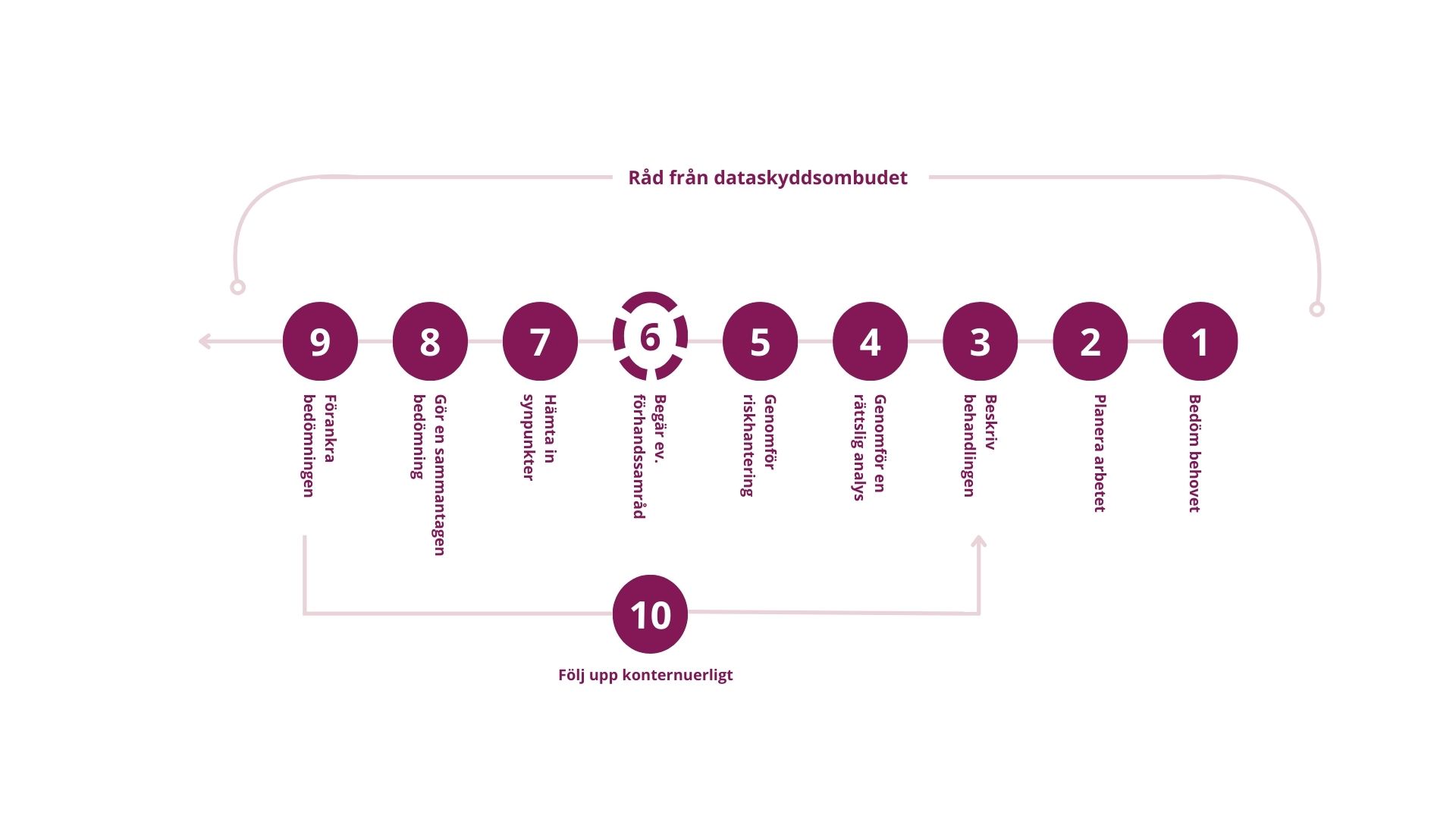

ISO 27001 – Checklista för certifiering i 10 steg Att arbeta strukturerat med informationssäkerhet är idag ett måste. Kunder, myndigheter och partners förväntar sig att företag skyddar data på ett professionellt sätt. Krav från exempelvis GDPR och NIS2 gör att det inte längre räcker med en brandvägg och starka lösenord. ISO 27001 är den internationella […]

Efterlevnad som konkurrensfördel – inte bara ett regelkrav För många organisationer känns efterlevnad som en tung börda: ännu ett regelverk att förstå, ännu en process att dokumentera, ännu en kontroll att genomföra. Men efterlevnad behöver inte bara vara ett ”måste”. Rätt använt kan det bli en konkurrensfördel, något som stärker varumärket, vinner kunder och skapar […]

Varför multifaktorautentisering är ett måste för alla företag I många cyberattacker är otillräckliga lösenord den svagaste länken. Användare väljer enkla lösenord, återanvänder samma kombination för flera tjänster eller låter dem ligga oskyddade i mejl och dokument. Angripare utnyttjar detta med phishing, lösenordslistor och brute force-attacker. För företag kan en stulen inloggning innebära katastrof: dataläckor, driftstopp, […]

Vad är skillnaden mellan ISAE 3402 och ISAE 3000? Vad är skillnaden mellan ISAE 3402 och ISAE 3000? ISAE 3402 och ISAE 3000 är olika typer av granskningar. Vilka är skillnaderna, likheterna och vilken standard ska användas för att visa kontroll och trygghet? Varför pratar man om ISAE 3402 och ISAE 3000? Allt fler företag […]

Från gap-analys till handlingsplan Vad är en gap-analys? En gap-analys (eller nulägesanalys) är en systematisk jämförelse mellan organisationens nuvarande status och ett önskat mål- eller kravläge. Inom cybersäkerhet innebär det att identifiera skillnaden mellan hur säkerhetsarbetet faktiskt fungerar i dag och vad som krävs enligt exempelvis ett ramverk, en standard eller ett regelverk – till […]

Zero Trust och IAM – varför de hör ihop Zero Trust = lita aldrig, verifiera alltid. IAM är byggstenen som gör det möjligt: stark autentisering, rätt åtkomst i rätt stund och kontinuerlig kontroll. Tillsammans ger de minst behörighet, spårbarhet och motståndskraft, i molnet och på plats. Vad är Zero Trust? Zero Trust är en säkerhetsmodell […]

Framtiden efter DORA – hur kan regelverket utvecklas? När DORA (Digital Operational Resilience Act) trädde i kraft den 17 januari 2025 markerade det en milstolpe i EU:s arbete med digital motståndskraft. Men DORA är inte slutpunkten – tvärtom kan det ses som ett första steg i en större resa.Frågan är: vad händer efter DORA? Vilka […]

Incidentrapportering enligt NIS2, DORA och GDPR – vad gäller? När en incident inträffar räcker det inte att bara lösa problemet internt, trots att detta arbete är mycket viktigt. Många regelverk ställer krav på att incidenter ska rapporteras till myndigheter inom en viss tid, ibland redan inom 24 timmar. Tre av de viktigaste regelverken i Europa […]

Så påverkar DORA leverantörer och tredjepartsrisker När man pratar om EU:s regelverk DORA (Digital Operational Resilience Act) tänker många på banker, försäkringsbolag och andra finansaktörer. Men en av de största förändringarna i DORA är att det inte bara gäller de direkta aktörerna inom finanssektorn, utan även deras leverantörer. Det innebär att allt från molntjänstleverantörer och […]

Vanliga frågor om DORA DORA – Digital Operational Resilience Act – är EU:s regelverk för att stärka den digitala motståndskraften inom finanssektorn. Sedan den 17 januari 2025 gäller DORA fullt ut i hela EU. Det innebär att banker, försäkringsbolag, fondbolag och andra finansiella aktörer redan nu måste leva upp till kraven. Här har vi samlat […]

De fem pelarna i DORA De fem pelarna i DORA – en enkel förklaring EU:s regelverk DORA (Digital Operational Resilience Act) är omfattande och tekniskt. För många företag kan det kännas som en snårig djungel av juridik, cybersäkerhet och riskhantering. Men egentligen kan DORA sammanfattas i fem huvudområden – eller ”pelare”. Genom att förstå dessa […]

ISO 42001 ISO/IEC 42001 Ramverket för ansvarsfull AI-styrning Artificiell intelligens (AI) är en av vår tids mest omvälvande teknologier. Den används för att effektivisera processer, fatta snabbare beslut och skapa helt nya typer av tjänster. Samtidigt innebär AI stora risker – från snedvridna algoritmer och bristande transparens till juridiska och etiska utmaningar. För att möta […]

Seadot i Finanstid: Vår expert om DORA och framtidens cybersäkerhetskrav I samband med att EU:s nya förordning DORA (Digital Operational Resilience Act) träder i kraft, intervjuades vår cybersäkerhetsexpert Benjamin Söderman av Finanstid. I artikeln lyfter vi vikten av proaktivt säkerhetsarbete – inte bara inom teknik, utan i hela organisationen. – ”Vi ser att många organisationer […]

Vad är EDR (Endpoint Detection and Response) och varför behövs det? EDR, eller Endpoint Detection and Response, är ett allt viktigare verktyg i organisationers cybersäkerhetsarbete. Det handlar om att övervaka och skydda de enheter som människor använder varje dag – som datorer, servrar och mobiler – eftersom det ofta är där hoten först dyker upp. […]

ISO 27001, ISAE och SOC – Vad innebär de? ISO 27001 – En internationell säkerhetsstandard ISO 27001 är en globalt erkänd standard för informationssäkerhet. Den fokuserar på att etablera ett systematiskt arbetssätt för att identifiera och hantera informationssäkerhetsrisker. En organisation kan certifiera sig enligt standarden för att på så sätt vida att organisationen har implementerat […]

Konsekvensbedömning enligt GDPR – En omfattande guide I takt med digitaliseringens framfart och den ökade automatiseringen av verksamheter har hanteringen av personuppgifter blivit en kritisk fråga för alla organisationer. GDPR ställer krav på att risker i samband med personuppgiftsbehandling identifieras, analyseras och hanteras systematiskt. Ett centralt verktyg i detta arbete är konsekvensbedömningen, även känd som […]

Assurance 2026 Under 2026 sammanfaller flera förändrings krafter: skärpta regulatoriska förväntningar, ett bredare digitalt risklandskap och högre krav på transparens från kunder och tillsyn. I det här inlägget sammanfattar vi vad vi på Seadot ser kommer att påverka Assurance uppdrag i Sverige under 2026 och vad det betyder i praktiken för organisationer som arbetar med […]

En guide till informationssäkerhetsstandarden, ISO27001 Cyberhoten ökar – men många organisationer vet inte var de ska börja. Ett strukturerat arbete med informationssäkerhet är en bra väg framåt, och här blir ISO 27001 ett kraftfullt ramverk. I den här guiden delar Ingemar Holmgren, erfaren informationssäkerhetsexpert på Seadot Cybersecurity, med sig av sina insikter: hur standarden fungerar, […]

AI förordningen och GDPR – Hur ska man tänka? Artificiell intelligens (AI) är ett ämne som diskuteras allt oftare idag, men hur ska man tänka nu när de första bestämmelserna i den nya AI-förordningen, börjar gälla och hur går AI-förordningen ihop med GDPR? Hur påverkar AI förordningen de som utvecklar och användare av AI? […]

Från ord till handling: Så stärker vi säkerheten inför NIS2 Många som arbetar med informationssäkerhetskrav inom NIS2 känner nog igen sig i känslan av viss uppgivenhet. Just nu befinner vi oss i en rörig övergångsfas – nationell lagstiftning dröjer, EU publicerar genomförandeförordningar för vissa sektorer men inte andra, och vi försöker avgöra vilka system som […]